单项选择题 目前,我国已形成了相对完备的知识产权保护的法律体系,对软件形成一种综合性的法律保护,如源程序和设计文档作为软件的表现形式受 9 保护,同时作为技术秘密又受 10 的保护。 逻辑覆盖标准主要用于 14 。它主要包括条件覆盖、条件组合覆盖、判定覆盖、条件及判定覆盖、语句覆盖、路径覆盖等几种,其中除路径覆盖外最弱的覆盖标准是 15 。 16 所依据的模块说明书和测试方案应在 17 阶段完成,它能发现设计错误。 软件能力成熟度模型CMM(Capability Maturity Model)描述和分析了软件过程能力的发展与改进的程度,确立了一个软件过程成熟程度的分级标准。在 19 ,已建立了基本的项目管理过程,可对成本、进度和功能特性进行跟踪。在 20 ,用于软件管理与工程量方面的软件过程均已文档化、标准化,并形成了整个软件组织的标准软件过程。 为了保障数据的存储和传输安全,需要对一些重要数据进行加密。由于对称密码算法 22 ,所以特别适合对大量的数据进行加密。国际数据加密算法IDEA的密钥长度是 23 位。 24 存储管理方式提供一维地址方式,算法简单但存储碎片多。 25 存储管理能使存储碎片尽可能的少,而且内存利用率较高,它每取一数据,要访问内存 26 次。 若文法G0=({a,b},{S,X,Y},P,S),P中的产生式及其序号如下,则G0为 27 型文法,对应于 28 ,由G0推导出句子baabbb时,所用产生式序号组成的序列分别为 29 。 面向对象程序设计的基本思想是通过建立与客观实体相对应的对象,并通过这些对象的组合来创建具体的应用。对象是 30 。对象的三要素是指对象的 31 。 已知关系R如下表所示,关系R的主属性为 33 ,候选关键字分别为 34 。 A

B

C

D

a

b

c

d

a

c

d

e

b

d

e

f

a

d

c

g

b

c

d

g

c

b

e

g

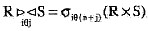

某二叉树的层序序列为ABCDEFGH,中序序列为FDGBACHE,则该二叉树的后序序列为 38 ,前序序列为 39 。 44. 对数据{16,9,27,27,42,34)用某种排序算法的排序结果为{9,16,27,27,34,42),即关键字相同的记录保持相对次序不变,则不可能是如下哪种排序算法______。

A

依题意,所采用的排序算法是稳定的。所谓稳定是指关键字相同的记录排序前后相对位置不变。各种排序算法的性能比较如下:

排序方法

平均时间

最好情况

最坏情况

辅助存储

稳定性

选择排序

O(n2 )

O(n2 )

O(n2 )

O(1)

不稳定

插入排序

O(n2 )

O(n2 )

O(n2 )

O(1)

稳定

冒泡排序

O(n2 )

O(n2 )

O(n2 )

O(1)

稳定

希尔排序

O(n1.25 )

——

——

O(1)

不稳定

快速排序

O(nlogn )

O(nlogn )

O(nlogn )

O(nlogn )

不稳定

堆排序

O(nlogn )

O(nlogn )

O(nlogn )

O(1)

稳定

归并排序

O(nlogn )

O(nlogn )

O(nlogn )

O(n)

稳定

基数排序

O(d(n+rd))

O(d(n+rd))

O(d(n+rd))

O(rd)

稳定

可见,所提供的选项中,只有选项A快速排序是不稳定的。

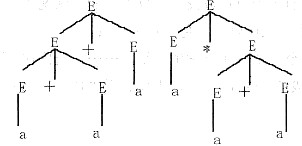

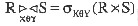

在一个长度为n的顺序表中向第i(0≤i≤n)个元素位置插入一个新元素时,需要从后向前依次后移 46 个元素。如果在每个位置上进行插入元素的概率相同,均为 47 。 对于构件,应当按可复用的要求进行设计、实现、打包、编写文档。构件应当 50 ,并具有相当稳定的公开的 51 。有的构件具有广泛的可复用性,可复用到众多种类的应用系统中,有的构件只在有限的特定范围内被复用。 以关键字比较为基础的排序算法在最坏情况下的计算时间下界为O(nlogn )。下面的排序算法中,在最坏的情况下,计算时间可以达到O(nlogn )的是 53 ;该算法采用的设计方法是 54 。 Hash函数有共同的性质,则函数值应当以 55 概率取其值域的每一个值。解决Hash法中出现的冲突问题常采用的方法是 56 。 将拥有2500台主机的网络划分为两个子网,并采用C类IP地址。子网1有500台主机,子网2有2000台主机,则子网1的子网掩码应设置为 62 ,子网2至少应划分为 63 个C类网络。 文法G=({E},{+,*,(,),a},P,E),其中P由下列产生式组成E->E+E|E*E|(E)|a.它生成由a,+,*,(,)组成的算术表达式,该文法在乔姆斯基分层中属于 66 型文法,其对应的自动机是 67 ,如产生句子a*a+a,它的派生树是 68 ,且最左派生由 69 种,该文法是 70 。 Basically, a firewall is a 71 process or a set of integrated processes that runs on a router or 72 to control the flow of networked application traffic 73 through it. Typically, firewalls are placed on the entry point to a 74 Network such as the Internet. They could be considered traffic cops. The firewall's 75 is to ensure that all communication between an organization's network and the Internet conform to the organization's security policies.

C.πB(R)∩πB(S) D.

C.πB(R)∩πB(S) D.

等价的操作是______。

等价的操作是______。  ={t|t=

={t|t= ={t|t=

={t|t= 或

或 。故选A。

。故选A。

。则插入时的平均移动数为 47 。

。则插入时的平均移动数为 47 。