试题一1. 网络测试是对

、网络系统以及网络对应用的支持进行检测,以展示矛口证明网络系统是否满足用户在

、安全、易用性、可管理性等方面需求的测试。而结构化布线是网络中最基本、最重要的组成部分,它是连接每一台服务器和工作站的纽带。在布线完成后,必须对整个布线系统进行全面的测试,通常由布线公司和企业的技术人员组成测试工作组,对所有信息点进行导通测试,5类测试按照所有信息点的

%进行抽查。在进行测试前,需要选择合适的

与

。通常采用国际上认可的测试仪进行测试工作,比如,在对铜线进行测试时,采用

进行基本的连接性(导通)测试,在做光缆损耗方面的测试时,采用微软公司的

进行测试,同时选择

标准作为测试的依据。从工程的角度来讲,结构化布线非屏蔽双绞线测试可划分为两类,一类是

,一类是

。在进行光纤传输通道测试时,其测试的指标主要是

,如果在测试标准范围之内为“PASS”,反之为“FAII”。

布线测试是保证网络正常工作不可或缺的一道工序,只有通过严格的的测试,网络系统才能投入运行。

(1)网络设备

(2)性能

(3)20

(4)测试仪器

(5)测试标准

(6)电缆测试表

(7)光缆测试仪

(8)EIA/TIA568A

(9)导通测试

(10)认证测试

网络测试是我们在工程验收前必须进行的一项工作,它牵涉到工程的质量,这一工作很重要。包括功能测试、性能测试、安全性测试、稳定性测试、 浏览器兼容性测试、可用性/易用性测试等。

TIA(通信工业协会)制定了EIA/TIA568A测试标准,该标准包括:

1.定义“连接”模型

2.定义要测试的传输参数

3.为每一种连接模型及3类、4类、5类链路定义PASS/FALL测试极限

4.定义现场测试仪的性能要求和验证系统是否满足用户要求

5.定义现场测试仪与实验室设备测试结果的比较方法

试题四1. SSL是一个协议独立的加密方案,在网络信息分组的应用层和传输层之间提供了安全的通道。SSL主要包括SSL修改密文协议、SSL握手协议、SSL告警协议、SSL记录协议等,其协议栈见下图。请根据SSL协议栈结构,将(1)~(4)处空缺的协议名称填写完整。

(1)SSL握手协议 (2) SSL记录协议

(3) TCP协议 (4) TP协议

这是一道要求读者熟悉SSL协议栈的基本概念题。本题所涉及的知识点有:

1)SSL是一个协议独立的加密方案,在网络信息包的应用层和传输层之间提供了安全的通道。安全的HTTPS协议是SSL应用的一个范例,该应用协议使用TCP协议的443端口来安全发送和接受报文。

2)SSL主要包括SSL修改密文协议、SSL握手协议、SSL告警协议、SSL记录协议等,其协议栈见下图。

3)由图可知,SSL协议包括两个子协议:SSL记录协议和SSL握手协议,其中记录协议位于握手协议之下,主要为SSL连接提供两种服务——机密性和报文完整性。

SSL记录协议字段主要包括4个必选字段,分别是①内容类型(占8b),用于指明所封装的高层协议类型;②主要版本(占8b),即所使用的SSL主要版本。对于SSLv3.0,值为3;③次要版本(占8b),即所使用的SSL次要版本。对于SSLv3.0,值为0;④压缩长度(占16b),即明文数据或压缩数据的长度,以字节为单位。

4)同理由上图可知,SSL握手协议被封装在SSL记录协议中,它允许服务器与客户机在应用程序传输和接收数据之前互相认证、协商加密算法和密钥。其报文头部包括3个字段:①类型字段(占1字节),用于指明所使用的SSL握手协议报文类型;②长度字段(占3字节),即SSL握手协议报文的长度,以字节为单位。③内容字段(≥1字节),用于设置所使用的SSL握手报文的有关参数。

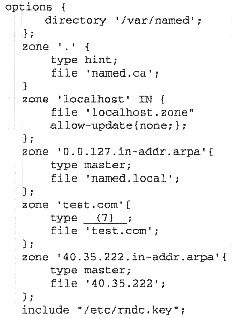

试题五1. [说明]

IPSec(Internet协议安全)是一个工业标准网络安全协议,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击,同时保持易用性。IPSec有两个基本目标:保护 IP数据包安全;为抵御网络攻击提供防护措施。以下是IPSec部分配置清单。

Cisco 3640 (config) #

crygto isakmp policy 1 (1) Cisco 3640 (config-isakmp) #

group 1 (2) Cisco 3640 (config-isakmp) #

anthentication pre-share (3) Cisco 3640 (config-isalmap) # lifetime 3600

Cisco 3640 (config) #

crypto isakmp key noIP4u address202.10.36.1 (4) Cisco 3640 (config) #

access-list 130 permit ip 192.168.1.0 0.0.0.255 172.19.20.0 0.0.0.255 (5) Cisco 3640 (config) #

crypto ipsec transform-set vpn1 ah-md5-hmac esp-des esp-md5-hmac (6) Cisco 3640 (config) # crypto map shortsec 60 ipsec-isakmp

Cisco 3640 (config-crypto-map) # set peer

202.10.36.1 Cisco 3640 (config-crypto-map)#

set ixansform-setvgnl (7) Cisco 3640 (config-crypto-map) #

match address 130 Cisco 3640 (config) # interface s0

Cisco 3640 (config-if) #

crypto real/shortsec (8) ......

请解释上述标有下画线语句的含义。

(1)设置策略为policy 1。

(2)使用group 1长度的密钥为768位密钥。

(3)告诉路由器要使用预先共享的密码。

(4)指定VPN另一端路由器IP地址,即目的路由器IP地址。

(5)设置访问列表。

(6)设置AH散列算法为MD5。

(7)VPNI传输设置。

(8)将定义的密码图应用到路由器的外部接口。

IPSec VPN(IpSec Vitual Private Network)技术在IP传输上通过加密隧道,在用公网传送内部专网的内容的同时,保证内部数据的安全性,从而实现企业总部与各分支机构之间的数据、话音与视频业务的互通。

1.配置前准备

(1)根据对等体的数量和位置在IPSec对等体间确定一个IKE(1KE阶段1,或者主模式)策略。

(2)确定IPSec(1KE阶段2,或快捷模式)策略,包括IPSec对等体的细节信息,例如IP地址及IPSec变换集和模式。

(3)用“write terminal”、 “show isahnp”、 “show isakmp policy”、 “show crypto map”命令及其他“show”命令检查当前的配置。

(4)确认在没有使用加密前网络能够正常工作,用“ping”命令并在加密前运行测试数据流来排除基本的路由故障;

2.配置IKE

配置IKE涉及到启用IKE(它与isakmp是同义词),创建IKE策略和验证配置。

(1)用“isakmp enable”命令来启用或关闭IKE。

(2)用”isakmp policy”命令创建IKE策略。

(3)用“isakmp key”命令和相关命令来配置预共享密钥。

(4)用“show isakmp [policy]”命令来验证IKE的配置。

3.配置IPSec

IPSec配置包括创建加密访问控制列表,定义变换集,创建加密图条目,并将加密集应用到接口上去。

(1)用access-list命令配置加密用访问控制列表。

例如:

access-list acl-name [permit|deny}protocol src_addrsrc_mask [operator port [Port]]dest_addr dest_mask [operator prot [port]]

(2)用crypto ipsec transform-set命令配置变换集。

例如:

crypto ipsec transform-set transform-set-name transform1[transform2[transform3]]

(3)用crypto ipsec security-association lifetime命令配置全局性的IPSec安全关联的生存期(任选)。

(4)用crypto map命令来配置加密图。

(5)用interface命令和crypto map map-name interface应用到接口上;

(6)用各种可用的show命令来验证IPSec的配置。

4.测试和验证IPSec

该任务涉及使用“show”、“debug”和相关的命令测试和验证IPSec加密工作是否正常,并为之排除故障。